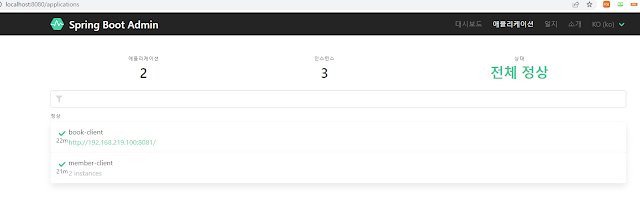

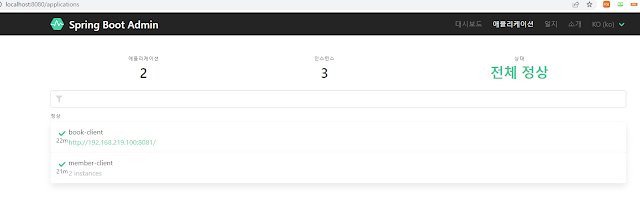

Spring Boot Admin Server, Client config 설정하기

https://github.com/withccm/oauth-jwt-example

API 서버와 WEB 클라이언트 oauth 로그인 인증 예제로 구성

access 토큰은 API 요청시에 헤더에 포함하여 인증값으로 사용한다. access 토큰이 탈퇴당하는 경우 보안에 취약해진다. 이를 방지하기 위해 access 토큰의 유효시간은 짧게 제공한다.

이때 문제점이 발생한다. access 토큰이 만료 될때마다, 사용자에게 로그인을 요구한다면 사용자는 서비스 이용에 번거로움이 생긴다. 이때 사용하는 것이 refresh 토큰이다. (refresh 토큰의 만료시간은 길게 설정하는 편이다.)

서버에서 access 토큰이 만료되었다는 응답을 받았을때, refresh 토큰을 사용하여 access 토큰을 새로 갱신할 수 있다.

수정해서 사용하시면 됩니다.

http://localhost:8080/swagger-ui.html

CREATE TABLE `user` (

`userNo` bigint(20) NOT NULL AUTO_INCREMENT,

`oauthType` varchar(50) DEFAULT NULL COMMENT 'ProviderType\n구글, 페이스북 등등',

`oauthId` varchar(2555) DEFAULT NULL,

`name` varchar(255) DEFAULT NULL,

`email` varchar(255) DEFAULT NULL,

`imageUrl` varchar(255) DEFAULT NULL,

`role` varchar(255) DEFAULT NULL,

PRIMARY KEY (`userNo`)

);

CREATE TABLE `userRefreshToken` (

`refreshTokenSeq` bigint(20) NOT NULL AUTO_INCREMENT,

`userNo` bigint(20) NOT NULL,

`refreshToken` varchar(300) DEFAULT NULL,

`refreshTokenExpires` datetime DEFAULT NULL,

`accessToken` varchar(300) DEFAULT NULL,

`accessTokenExpires` datetime DEFAULT NULL,

`createdDate` datetime DEFAULT NULL,

`updatedDate` datetime DEFAULT NULL,

PRIMARY KEY (`refreshTokenSeq`),

KEY `idx1` (`userNo`,`accessToken`),

KEY `idx2` (`userNo`,`refreshToken`)

);

CREATE TABLE `book` (

`id` int(11) NOT NULL AUTO_INCREMENT,

`bookname` varchar(200) DEFAULT NULL,

PRIMARY KEY (`id`)

);

기본적으로 사용가능하지만

JWT 라이브러리를 사용해 토큰을 관리하는 AuthToken 클래스를 알아보자.

AuthToken 클래스는 JWT 라이브러리에 생성된 토큰을 쉽게 사용하도록 도와준다.

JWT API로 토큰을 생성할때 인증에 필요한 정보를 함께 암호시킨다.

전송되는데이터(Payload)에 앞에서 언급한 값이 세팅하게 되는데, 이때 key-value형식의 데이터 조각을 Claim라 부른다. 샘플에서는 사용자식별자(userNo)와 역할이 포함되어 있다.

{

"sub" : "321",

"role" : "ROLE_USER"

}AuthTokenTest.java 파일에서 다양한 예제가 구현되어 있다.

API는 다음과 같은 형식으로 응답이 이루어진다.

public class ApiResponse<T> {

private final int code;

private final String message;

private final T data;...}

public enum ApiResponseCode {

...

INVALID_ACCESS_TOKEN(30001, "Invalid access token."),

INVALID_REFRESH_TOKEN(30002, "Invalid refresh token."),

NOT_EXPIRED_TOKEN_YET(30003, "Not expired token yet."),...}

GlobalAPIExceptionAdvice 클래스가 예외처리를 담당한다.

교차 출처 리소스 공유(Cross-Origin Resource Sharing, CORS)는 추가 HTTP 헤더를 사용하여, 한 출처에서 실행 중인 웹 애플리케이션이 다른 출처의 선택한 자원에 접근할 수 있는 권한을 부여하도록 브라우저에 알려주는 체제이다. - MDN

브라우저에서는 기본적으로 같은 출처(Origin)의 자원만 요청을 보안의 이유로 허용하고 있다. 출처은 scheme, host, port 으로 구성되어 있다. 같은 출처는 3가지 요소가 같은 경우를 말한다.

http:// -> scheme

localhost -> host

:8080 -> port예제는 편의상 모든 출처 허용으로 설정되어 있고 본인의 서비스에 맞게 설정하길 바란다.

@Configuration

public class WebMvcConfig implements WebMvcConfigurer {

@Override

public void addCorsMappings(CorsRegistry registry) {

registry.addMapping("/**") .allowedOriginPatterns("*").allowedMethods("*").allowCredentials(true);

}

}

npm start or yarn starthttp://localhost:3000에서 확인 가능합니다.

.env 파일

각각 프로바이더에 맞게 설정하면된다.

사용자 인증 정보를 사용하기 위해 등록을 해야한다.

npm install react-google-login

const googleClientId = "구글 클라이언트 ID 설정은 readme 참고";

<GoogleLogin

clientId={googleClientId}

responseType={"id_token"}

onSuccess={onSuccessGoogle}

onFailure={onFailureGoogle}/>

const onSuccessGoogle = async(response) => {

alert('로그인에 성공했습니다.')

}

const onFailureGoogle = (error) => {

alert('로그인에 실패했습니다.')

}

로그인 순서

const onSuccessGoogle = async(response) => {구글 로그인 성공시 response.tokenId에서 토큰을 획득한다.

const loginRes = await login(response.tokenId, 'google')

if (loginRes.error) {

alert('로그인에 실패했습니다.')

} else {

window.location.replace('//' + window.location.host + params.redirect_uri)

}

}

export const login = async (tokenId, type) => {API에 로그인 성공시 AuthUtils.setToken 함수로 인증값(Access Token과 Refresh Token)을 저장한다.

return await axios.post('/api/v1/auth/login/' + type, {

accessToken : tokenId

}, {

}).then(response => {

AuthUtils.setToken(response.data.data)

return response

}).catch(error => {

console.log(error)

return error.response.data

})

}

토큰 관리를 도와준다.

예제 코드로 편의상 localStorage에 저장했는데, 실제 운영환경에서는 Secure Cookie와 HTTP Only를 사용하여 저장하기를 바랍니다.

API 요청 편하게 할 수 있도록 기본 설정이 되어 있다.

예시>

apiIClient.get('/api/v1/myProfile').then(response => {

console.log(response)

}).catch(error => {

console.log('error', error)

})

axios 인터셉터

// 요청 인터셉터 추가

axios.interceptors.request.use(

(config) => {

// 요청을 보내기 전에 호출

return config;

},

(error) => {

// 오류 요청을 보내기전 호출

return Promise.reject(error);

});

// 응답 인터셉터 추가

axios.interceptors.response.use(

(response) => {

// 응답 보내기 전에 호출

return response;

},

(error) => {

// 오류 응답 보내기 전에 호출

return Promise.reject(error);

});

공통으로 처리될 부분은 interceptors를 정의한다. ex> 인증, 오류 처리

client.interceptors.response.use(

(response) => {

return response.data;

},

async (error) => {

if (!error.response) { // timeout

return Promise.reject(error);

}

if (error.response.status === 401) {

if (AuthUtils.getToken() && AuthUtils.getRefreshToken()) {

const refreshTokenRes = await refreshToken()

if (refreshTokenRes.error) {

// console.log('토큰 리프레시 실패')

} else {

AuthUtils.setToken(refreshTokenRes.data.data)

return client.request(error.config)

}

}

alert('로그인이 필요합니다.')

goLogin()

}

return Promise.reject(error);

}

);

댓글

댓글 쓰기